当有攻击程序企图在不可执行的内存位置中插入代码并执行代码时,可识别特定的恶意代码(尤其是执行缓存溢出攻击的代码)并且防止它们在整个系统中自我复制和扩散,这能在很大程度上扼制病毒等恶意代码的入侵。目前AMD主流桌面处理器及服务器处理器产品皆支持该功能。

三、玩转DEP

黑客攻击是企业所面临的最大安全性威胁之一,不但会造成IT资源的损耗,还有可能会损坏重要的数位资产。一般的攻击模式是由恶意的蠕虫建立巨量的程式码,使处理器遭受疲劳轰炸,导致蠕虫得以透过网路繁殖,以感染其他的电脑。这些攻击会造成企业的生产力损失,亦即可观的财物损失。而只要结合支援DEP技术的操作系统或CPU,就可以防护电脑免于某些恶意的黑客攻击。这类技术可以让处理器针对记忆体区域进行分类,以判断是否能够执行应用程式的程式码。当恶意的蠕虫尝试在缓冲区插入程式码,处理器就会停止该程式码的执行,避免造成系统的破坏以及蠕虫的繁殖。以具备病毒防护技术的系统取代老旧的电脑,即可防止蠕虫的攻击,降低因病毒所导致的修复成本。

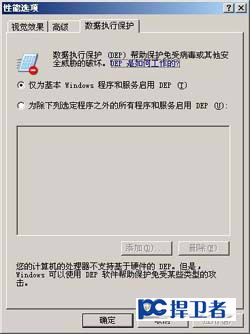

要确定计算机上是否启用了DEP,可打开“系统属性”,依次单击“开始→控制面板”,然后双击“系统”。单击“高级”选项卡,之后单击“性能”下的“设置”,单击“数据执行保护”选项卡。默认情况下,DEP只针对基本Windows操作系统程序和服务启用。要使用DEP帮助保护其他程序,需选择“为下列程序之外的所有程序启用DEP”。如果您的CPU支持DEP并具备相关的技术,则在该选项下面会显示“你的计算机处理器支持基于硬件的DEP。”,如果不支持,则显示“你的计算机处理器不支持基于硬件的DEP,不过,Windows能使用DEP软件防止一些类型的攻击。”,表明使用的是软件DEP。此外,需要启用硬件DEP,需在BIOS设置中将CPU Configuration下的Execute Disable Function设置为Enable,才可以打开CPU防御病毒的能力。

图3 不支持DEP的处理器可按需升级为支持DEP

配置硬件实施和软件实施DEP的方式相同。如果系统范围的DEP策略设置为“选择启用”,则同一Windows核心二进制文件和程序既受硬件实施DEP的保护,也受软件实施DEP的保护。如果系统无法使用硬件实施DEP,则Windows核心二进制文件和程序将只受软件实施DEP的保护。同样,如果系统范围的DEP策略设置为“选择禁用”,则不受DEP保护的程序既不受硬件实施DEP的保护,也不受软件实施DEP的保护。为使程序能够兼容,如果DEP设置为“选择禁用”策略级别,则可以有选择地为单个32位程序禁用DEP。具体方法是,使用“系统属性”中的“数据执行保护”选项卡,有选择地为程序禁用DEP。对于IT专业人员,可以使用Windows新版本袭用中包含的名为DisableNX的新程序兼容性修补程序,DisableNX兼容性修补程序为其应用到的程序禁用数据执行保护。

如果DEP有兼容问题,如打开IE8.0就出现“数据执行保护”的对话框,开任何网页都不行,可关闭该功能,方法是在Windows XP SP2系统所在分区根目录下找到Boot.ini文件。在“数据执行保护”项中只有两个选项,反映在Boot.ini文件中就是“NoExecute”参数的“Optin”和“Opton”两个值。可是,有些应用程序或驱动程序的兼容性不强,纵使在“数据执行保护”中将其“放行”,它还是不能正常运行,比如3721的上网助手、ZoneAlarm Pro等,这就要靠“NoExecute”参数的其他两个值了。当你启用DEP(系统数据执行保护)的时候,/noexecute=optin;关闭DEP,/noexecute=optout、/noexecute=AlwaysOn时,便将整个系统置于DEP保护范围以内。在这种状态下,可能很多程序都不能运行,而且报错的提示还不一样。/noexecute=AlwaysOff时,相当于关闭了DEP和EVP功能,凡是被其阻止的程序都能正常运行。此时,这两项功能将全部丧失。由这项功能引起的兼容性问题即全部解决,但少了一堵安全保护的墙。

而在Windows 7中,可使用微软提供的命令行工具bcdedit.exe来编辑BCD文件开关该功能。方法是在命令行下执行命令“bcdedit /set nx alwaysoff”,重启系统后Windows 7的EDP就关闭。而要开启所有服务和应用程序的DEP,则执行命令“bcdedit /set nx alwayson”。

转截请注明:文章来自 pc捍卫者 http://www.pchwz.com

本站发布此文为传递更多信息之目的,不表明pc捍卫者赞同其观点